Entre los requisitos mínimos que nos pide Windows 11 está el TPM 2.0. De repente, es una pieza importante para el futuro del uso del PC doméstico. Pero, ¿qué es el TPM 2.0 que pide Windows 11 y en el que Microsoft se ha fijado de repente en esta tecnología tan reciente?

Índice de contenido

¿Qué es TPM?

Conocido como Trusted Platform Module, TPM es un proceso en la que se cifran las claves para así ofrecer una capa más de seguridad al sistema. Puede almacenar claves de cifrado para proteger información, así como el nombre general de las implementaciones de dicha especificación. También se le conoce con el nombre estándar internacional ISO/IEC 11889.

El TPM es un chip que se encuentra en CPUs, pero que de serie está desactivado y es el usuario final el que debe decidir activarlo. Puede hacerlo uno mismo o acudiendo a un técnico.

¿Qué nos ofrece TPM?

- Almacenamiento no volátil resistente a modificaciones. Algunos de sus usos son almacenar claves no migrantes.

- Memoria volátil para almacenar de forma segura las mediciones de integridad realizadas para conseguir la computación confiable.

- Un generador de números aleatorios seguro.

- Una serie de algoritmos de generación de claves.

- Funciones criptográficas como cifrado/descifrado RSA y funciones hash.

- Herramientas de mediciones e informes seguros de la integridad, junto a su almacenamiento de forma segura dentro del TPM. Con esto se puede obtener un informe verificable que refleje la integridad del estado de la plataforma.

- Sellado de datos para que solo sean accesibles si el usuario se autentifica de forma correcta y si la plataforma tiene cierto estado de integridad.

Este conjunto de funcionalidades nos permite implementar tanto el RTS como el RTR de la computación confiable. También puede ser usada por el sistema operativo y aplicaciones para realizar operaciones criptográficas de bajo rendimiento. El CRTM que proporciona el RTM está incluido una pre-BIOS protegida en la que también reside el software de soporte Trusted Software Stack. TTS tiene funciones como proveer de una interfaz estándar para los TPM de distintos fabricantes para comunicarse con la plataforma o con plataformas remotas. La unión del CRTM y el TPM forman la llamada TBB (Trusted Building Block).

PTT, el protocolo TPM en CPUs de Intel

Para los procesadores Intel, la tecnología TPM se conoce como PTT, acrónimo de Platform Trust Technology. TPM estableció un conjunto de estándares e interfaces que permiten a los fabricantes de sistemas crear sus sistemas de control de integridad digital en el hardware del sistema.

Al emplear claves criptográficas únicas grabadas en medios físicos soldadas directamente en la placa base, TPM crea lo que se conoce como la «raíz de la confianza». Desde esa base, los fabricantes de sistemas operativos como Microsoft pueden habilitar el cifrado seguro de todo el disco para bloquear los datos incluso si se quita un disco, y habilitar las comprobaciones del sistema que verifican el código de arranque de bajo nivel antes de permitir que se ejecute.

Este modelo de seguridad del sistema se renovó cuando Intel introdujo la arquitectura Intel Platform Trust Technology (PTT), que implementa TPM en el firmware del sistema. Para su sistema operativo y aplicaciones, PTT se ve y actúa como TPM. La diferencia es que los terminales con Intel PTT no requieren un procesador o memoria dedicados. En su lugar, confían en un acceso seguro al procesador y la memoria del host del sistema para realizar la autenticación y verificación del sistema de bajo nivel.

Gracias a PTT, el protocolo TPM se está implementando en PCs de bajo consumo, tablets y otros dispositivos que en el pasado no podían soportarlo. Esto se debía al coste adicional, su complejidad, el consumo de energía o el espacio físico requerido que viene con el TPM basado en hardware.

CPUs de Intel con TPM 2.0

- Coffee Lake, las CPU de Intel de 8ª generación

- Coffee Lake Refresh, las CPU de Intel de 9ª generación

- Comet Lake, las CPU de Intel de 10ª generación

- Ice Lake, las CPU de Intel de 10ª generación

- Rocket Lake, las CPU de Intel de 11ª generación

- Tiger Lake, las CPU de Intel de 11ª generación

- Alder Lake, las CPU de Intel de 12ª generación

- Raptor Lake, las CPU de Intel de 13ª generación

- Intel Xeon Sky Lake SP

- Cpus Intel Xeon Cascade Lake SP

- Intel Xeon Cooper Lake SP

- Serie Intel Xeon Ice Lake SP

PSP, el protocolo TPM en CPUs de AMD

Al otro lado del espectro de las CPUs de Intel están la de AMD, que en vez de usar Platform Trust Technology, usan Platform Security Processor (PSP, no confundir con la primera consola portátil de Sony, era la PlayStation Portable). A efectos prácticos para el usuario doméstico, no hay especial diferencia entre PTT de Intel y PSP de AMD ya que ambos cumplen con el protocolo de seguridad TPM.

El procesador de seguridad de plataforma (PSP) de AMD, conocido oficialmente como AMD Secure technology, es un subsistema de entorno de ejecución confiable incorporado desde aproximadamente 2013 en los microprocesadores de AMD. Según una guía para desarrolladores de AMD, es responsable de crear, monitorizar y mantener el entorno de seguridad. Sus funciones incluyen administrar el proceso de arranque, inicializar varios mecanismos relacionados con la seguridad y monitorear el sistema para detectar cualquier actividad o evento sospechoso e implementar una respuesta adecuada.

La propia PSP representa el núcleo ARM con la extensión TrustZone que se introduce en la CPU principal como coprocesador. El firmware propietario de PSP firmado por AMD se redistribuye a través de archivos de imagen UEFI ordinario, con lo que se puede analizar fácilmente. Su núcleo en sí se ejecuta antes que la CPU principal y su proceso de arranque del firmware comienza justo antes de que se cargue la UEFI básica. El firmware se ejecuta dentro del mismo espacio de memoria del sistema que las aplicaciones de los usuarios con acceso sin restricciones, incluido MMIO.

CPUs de AMD con TPM 2.0

- CPUs de la serie AMD Ryzen 2000

- Las CPU de la serie AMD Ryzen 3000

- La serie de CPUs AMD Ryzen 4000

- CPUs de la serie AMD Ryzen 5000

- CPUs de la serie AMD Ryzen 6000 para portátiles

- CPUs de la serie AMD Ryzen 7000

- Las CPU de la serie AMD Ryzen Threadripper 2000

- Las serie de CPUs AMD Ryzen Threadripper 3000

- AMD Ryzen Threadripper 4000

- AMD Ryzen Threadripper Pro 3000

- Las AMD EPYC de 2ª generación

- CPUs de la serie AMD EPYC de 3ª generación

- AMD EPYC de 4ª generación

TPM 2.0 en Windows 11 y qué representa

Por qué Microsoft quiere obligar a usar TPM 2.0

La respuesta más rápida y sencilla es simplemente por seguridad y el estandarizar la seguridad en ordenadores dispositivos que usen Windows. ya sean servidores, ordenadores personajes, tablets de gama alta… Quieren que todos tengan una mayor seguridad, y entre otros objetivos, bajar las cifras de malware y ataques que tienen los dispositivos con el sistema operativo más extendido del mundo.

¿Qué puedo hacer para tener TPM 2.0 en mi PC?

Lo primero, comprobar si la CPU de tu ordenador, servidor o tablet se encuentra en las listas de CPUs con protocolo TPM 2.0 que hemos puesto. Lo más probable es que si tienes una de esas CPUs, lo tengas desactivado de serie ya que los fabricantes no lo activan y lo dejan en manos de los usuarios.

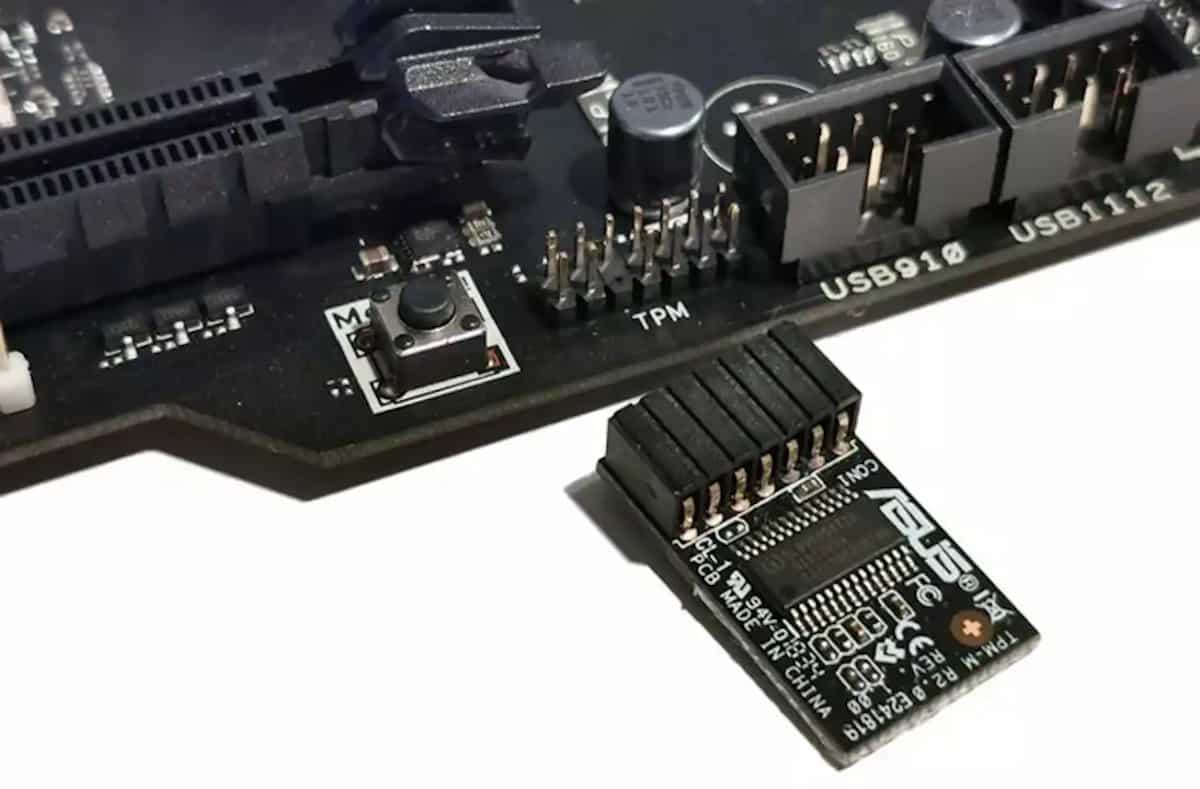

Pero el protocolo TPM 2.0 no se ha introducido hasya 2016, hace relativamente poco, con lo que si tu CPU tiene más de cuatro años, lo más probable es que no la tenga y tengas que o renovarla (algo difícil con la actual escasez de componentes) o comprar un adaptador que introduce en el hardware el protocolo, pero estos se han revalorizado poco después de que se hicieran públicos los requisitos de Windows 11.

Cómo activar TPM 2.0 de nuestra CPU

Si estamos seguros y confirmamos que nuestra CPU tiene la versión 2.0 del protocolo TPM, procedemos a la siguiente serie de pasos.

- Accedemos a la BIOS de nuestro PC pulsando la tecla correspondiente durante el arranque del equipo, que se nos indicará durante el arranque. Si tenemos Windows 10 mediante UEFI, accedemos a la BIOS desde la app de Configuración. Yendo al apartado «Solucionar problemas», luego a «Opciones avanzadas» y por último en «Configuración de firmware UEFI» para luego confirmar el reinicio del sistema.

- Dependiendo del fabricante, vamos al apartado de Seguridad.

- Accedemos a Trusted Computing

- Buscamos la opción de Security Device Support y la activamos. Para las CPUs de Intel, será la opción «Intel Platform Trust Technology»; mientras que la de una CPU AMD será «AMD fTPM Switch»

Estos pasos podrían variar dependiendo de la placa base. Son unas indicaciones generales para activar el protocolo TPM 2.0 en tu ordenador de forma sencilla y sin tener que acudir al servicio técnico.

También se nos pedirá Secure Boot si queremos instalar Windows 11, otra opción deshabilitada por defecto en las CPUs. Para esto, inciamos la BIOS de nuestra placa base como comentamos en el apartado anterior.

- Vamos al apartado de opciones avanzadas, o dentro del el apartado «Boot» dependiendo de la placa base que tengamos.

- Pulsamos en la opción de «Windows OS Configuration».

- Comprobamos que en «BIOS UEFI/CSM Mode» ponga «UEFI».

- Hacemos clic o seleccionamos «Secure Boot».

- Pulsamos en «Secure Boot Mode» y elegimos «Custom»»

- Aceptamos la advertencia sobre claves de seguridad.

- Pulsamos en «Enroll all Factory Default Keys» para que así se establezcan las claves de arranque seguro.

- Pulsamos en «Secure Boot» y elegimos «Enabled»

Tras todo esto, guardamos los cambios realizados. Con todo esto, nuestro PC debería de estar listo con el protocolo TPM 2.0, además del Arranque Seguro para instalar Windows 11.