Empezamos el lunes con una nueva vulnerabilidad en los procesadores Intel de arquitectura Skylake. La vulnerabilidad de los procesadores Intel se ha bautizado como Sleep Attack. Dicha vulnerabilidad está presente en procesadores x86 de Intel que cuentan con un modo de suspensión. Esta vulnerabilidad es bastante compleja y aparentemente únicamente se podría explotar de manera física, así que el riesgo es reducido.

Sleep Attack se basa en que cuando se suspende el procesador, la memoria DRAM sigue estando alimentada. Cuando la CPU ‘despierta’ manda un comando a la DRAM para reactivarla. El firmware en este proceso detecta que la DRAM tiene energía y se salta algunos bits de código. Concretamente se salta el proceso de comprobación del código del firmware.

No se han encontrado productos.

Intel sufre una nueva vulnerabilidad denominada Sleep Attack

Debido a que el proceso se salta la verificación del código, un atacante podría realizar un intercambio del código normal del firmware por un código propio. Tras esta modificación de código, ya que tiene acceso a la ejecución del código. Ahora se puede atravesar y desactivar las protecciones o acceder a cualquier información personal del sistema.

Lo positivo de esta vulnerabilidad es que el código es extremadamente difícil de explotar, debido a que se requiere acceso físico. En equipos portátiles se podría dar la explotación de esta vulnerabilidad, aunque no es nada sencillo. Se podría atacar y robar información sin necesidad de contraseña. Un atacante, por otro lado, podría instalar un rootkit que permitiría acceder al sistema de manera remota.

Más información al respecto

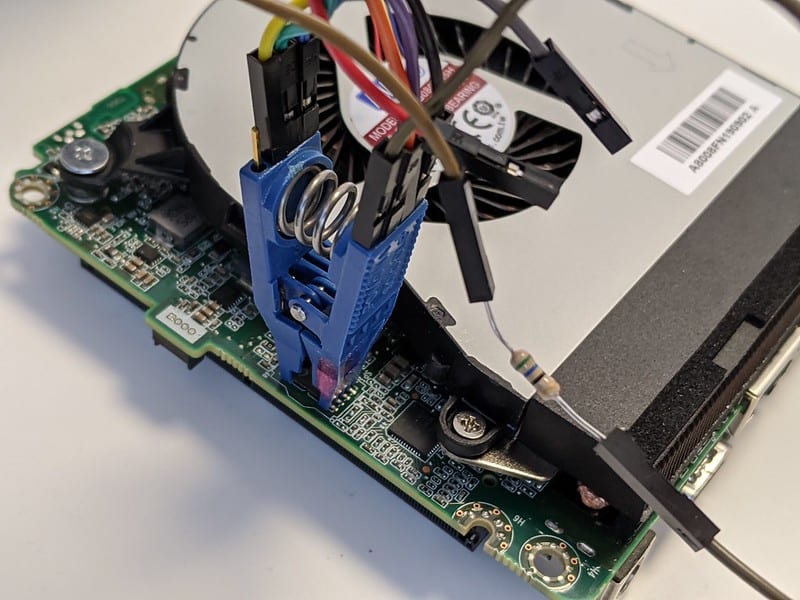

Un ejemplo es cuando se realiza la aduana en un aeropuerto. La mayoría de los viajeros cierran su portátil y se queda en estado de suspensión (S3). Si el dispositivo es tomado por la agencia adversaria al aterrizar, las claves de encriptación del disco siguen en la memoria. El adversario puede quitar la cubierta inferior y conectar un emulador flash como el spispy al chip flash. Pueden despertar la máquina y proporcionarle su firmware a través del spispy. Este firmware puede escanear la memoria para localizar el proceso de bloqueo de la pantalla del sistema operativo y desactivarlo, y luego permitir que el sistema se reanude normalmente. Ahora tienen acceso completo al dispositivo desbloqueado y sus secretos, sin necesidad de obligar al propietario a proporcionar una contraseña.

Otro ejemplo es un implante de hardware que emula el flash SPI. El iCE40up5k utilizado en una de las variantes de spispy encaja fácilmente dentro o debajo de un paquete SOIC-8, permitiendo un ataque persistente en este estado. Dado que la FPGA puede distinguir fácilmente entre un arranque en frío y la validación del sistema que se reanuda desde el sueño, el dispositivo puede proporcionar una versión limpia del firmware con la firma correcta cuando está siendo validado o leído por una herramienta como flashrom, y sólo proporcionar la versión modificada durante una reanudación desde el sueño. Este tipo de implante sería muy difícil de detectar a través del software, y si se hace bien, no se vería fuera de lugar en la placa base.

Fuente: THP