Hace unos días Intel presumía que sus procesadores eran mejores en cuanto a overclocking. Esto es cierto, hasta cierto punto, ya que son amigables con la elevación de frecuencias y modificación de tensión. Incluso hay herramientas que nos permiten modificar los parámetros del procesador. Pues bien, llegan noticias desde ZDNet de una nueva vulnerabilidad de Intel denominada Plundervolt.

Según han descubierto que los procesadores de Intel tienen una vulnerabilidad que permite a atacantes maliciosos obtener información. Teóricamente permite robar información de una de las zonas más seguras del procesador, el sistema SGX. Todo a raíz del sistema de ajustes de tensión y frecuencia, algo que supone un importante problema de seguridad.

- Frecuencia de 3.70 GHz

- Número de núcleos de procesador: 6

- Caché: 12 MB SmartCache

- Tamaño máximo de memoria (depende del tipo de memoria): 128 GB

- Tipos de memoria: DDR4-2666

Nueva vulnerabilidad de Intel

Existe un área del procesador donde se almacena información de alto valor que se protege con cifrado AES. Dicha zona de memoria está separada físicamente dentro del encapsulado del procesador. Se encripta también mediante software para que la información este completamente segura. Al contar con tanta seguridad está considerada como una zona muy complicada de atacar.

Plundervolt es como han denominado a esta nueva vulnerabilidad. Una vulnerabilidad que además extraer información de manera más rápida que en Spectre y Meltdown.

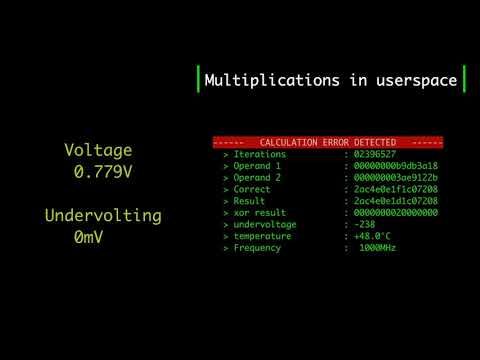

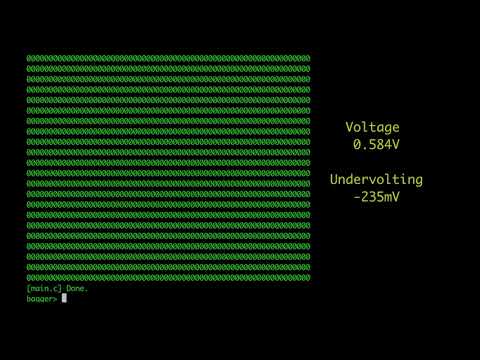

La nueva vulnerabilidad Plundervolt se basa en la alteración de la tensión y la frecuencia del chip para la alteración de los bits dentro de SGX. Dicha configuración genera errores que pueden usarse para la recreación de los datos mediante técnicas de observación de canales laterales. Dicho ataque hace uso de conceptos fundamentales dentro de Voltjockey y CLKscrew.

Intel ha tenido que lanzar una actualización de microcódigo y BIOS a toda prisa para mitigar la vulnerabilidad. Esta ‘solución’ lanzada hoy desconocemos hasta qué punto mitiga Plundervolt y cuál es el efecto en el rendimiento del procesador.

Dicha mitigación sabemos que supone desactivar los ajustes de tensión y frecuencia desde el sistema operativo. Esto impedirá a todas las herramientas de software para hacer overclocking poder funcionar. Desde Tom’s Hardware indican que están en comunicación con Intel para saber si esto también afecta al software XTU de la compañía.

Difícil de explotar remotamente

La implementación de microcódigo mediante Windows 10 está siendo la solución más común de Intel. Esto facilita que los fabricantes de placas base no tengan que desarrollar nuevas actualizaciones de BIOS para sus placas base. Sobre todo es algo ideal para placas base de generaciones ‘antiguas’. Intel ofrece también a los fabricantes el microcódigo por si quieren lanzar parches mediante BIOS en las placas base modernas.

Se estima que los procesadores de 6ª, 7ª, 8ª, 9ª y 10ª Generación (esta última aún no lanzada al mercado) se ven afectadas por la vulnerabilidad. Además se ven afectadas las familias de procesadores Xeon E3, v5, v6, E-2100 y E-2200.

El atacante necesita acceso de host con privilegios de root o administrativos, algo que hace que sea difícil de explotar de manera remota. Una inyección remota necesitaría una combinación de ataques para que la aplicación maliciosa infecte el sistema y permite manipular Plundervolt. La publicación destaca que esta vulnerabilidad no es fácil de explotar con malware típico. Se debería realizar, posiblemente, un ataque dirigido a explotar la vulnerabilidad.

Como parte positiva destacar que esta vulnerabilidad no afecta a entornos virtualizados debido a las protecciones existentes. Así que los clientes que utilicen sistemas Data Center con procesadores de Intel posiblemente no estén expuestos.