Fallo de seguridad de TPM 2.0 expone a equipos con Windows 11

El TPM 2.0, esa condición difícil de configurar y a menudo atada directamente al hardware, ha sido una de las condiciones para poder instalar Windows 11 para cuando deje de estar soportado Windows 10. En teoría, son varias capas de seguridad integrada que previenen inicios no deseados y más, pero ahroa resulta que el propio TPM 2.0 tiene un fallo de seguridad.

Investigadores de ciberseguridad de Quarkslab han descubierto dos vulnerabilidades en el Trusted Platform Module 2.0. estos fallos podrían suponer graves problemas para «miles de millones» de dispositivos, dadoq ue, como dijimos, son obligatorios para poder instalar Windows 11.

Un agujero de seguridad que afecta a los millones de usuarios de Windows 11

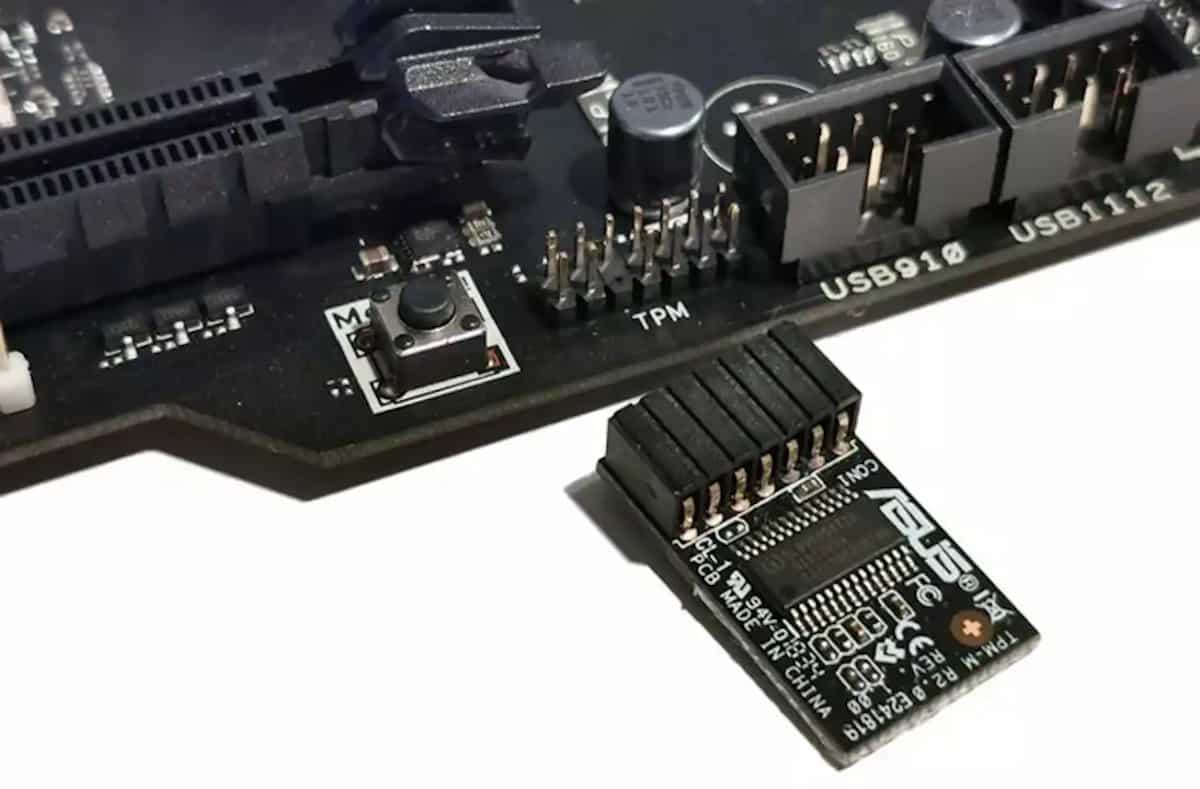

El TPM 2.0 es un chip que los fabricantes de PC llevan añadiendo a las placas base desde mediados de 2016. La tecnología está diseñada para «proporcionar funciones relacionadas con la seguridad«, y ayuda a generar, almacenar y limitar el uso de claves criptográficas. Muchos TPM incluyen mecanismos de seguridad física para hacerlos resistentes a la manipulación.

Ahora, los investigadores Francisco Falcón e Iván Arce han descubierto vulnerabilidades de lectura fuera de los límites y escritura fuera de los límites. Estas vulnerabilidades podrían permitir a las amenazas escalar privilegios y robar datos confidenciales de los terminales vulnerables. Según BleepingComputer, el impacto de estos fallos puede variar de un proveedor a otro.

El Centro de Coordinación CERT publicó una alerta sobre los fallos, y afirma haber estado notificando a los proveedores durante meses, sin embargo, sólo un puñado de entidades han confirmado que están afectadas.

Un atacante que tenga acceso a una interfaz de comandos TPM puede enviar comandos maliciosos al módulo y activar estas vulnerabilidades. Esto permite el acceso de sólo lectura a datos sensibles o la sobreescritura de datos normalmente protegidos que sólo están disponibles para el TPM.

CERT

Lenovo es el único fabricantes de equipos originales que ha emitido un aviso de seguridad sobre estos fallos. Se espera que otros sigan su ejemplo en breve. Cabe decir que, para abusar del fallo, un actor de amenazas necesitaría tener acceso autenticado a un dispositivo. Pero cualquier malware que ya se esté ejecutando en el endpoint ya tendría ese requisito previo y podría vulnerar la seguridad del equipo, advirtieron los investigadores.

Versiones corregidas de TPM:

- TMP 2.0 v1.59 Errata versión 1.4 o superior

- TMP 2.0 v1.38 Errata versión 1.13 o superior

- TMP 2.0 v1.16 Errata versión 1.6 o superior

Fuente: TechRadar