Intel habría tratado de ocultar ZombieLoad tirando de chequera

Parece ser que Intel habría intento sobornar a los investigadores de la Universidad de Ámsterdam para que no publicaran los datos de ZombieLoad.

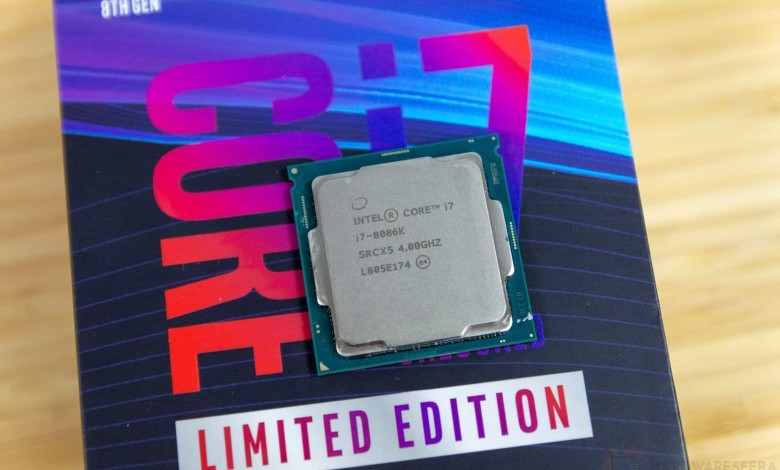

El terremoto que esta provocando las nuevas vulnerabilidad ZombieLoad para procesadores Intel es bastante intenso. Desde que el 3 de enero de 2018 se nos comunicara a los usuarios la existencia de Meltdown y Spectre, hemos visto una gran cantidad de estas vulnerabilidades. Los investigadores que han descubierto estas nuevas cuatro vulnerabilidades han dicho que hasta ahora se buscaban defectos a nivel de arquitectura, no de microarquitectura, por eso están saltando tantos. Pues bien, según parece Intel habría querido que esta vulnerabilidad no se supiera, lógicamente a golpe de talonario.

Un descubrimiento, en cierta parte, fortuito

Han sido varias las universidades que han colaborado en el descubrimiento de las vulnerabilidades. Entre ellas encontramos la Universidad Libre de Ámsterdam, también conocida como VU Ámsterdam. La Universidad descubrió la vulnerabilidad Rogue In-Flight Data Load (RIDL). Dicha vulnerabilidad fue detectada en septiembre por Stephan van Schaik, un estudiante de Ciencias de la Computación de esta universidad.

Concretamente el estudiante estaba investigando sobre un grave bug de los procesadores de Intel que el había detectado. Durante el proceso de investigación y para sorpresa de van Schaik, se topo con algo que no esperaba. Ha comentado que: “Vi algo extraño aparecer en mis datos. Valores que no esperaba”

Dicho descubrimiento sorprendió al estudiante que contacto con otros compañeros y profesores para obtener segundas opiniones. Entre todos descubrieron más de 20 exploits para 20 escenarios diferentes que permitía a cualquier atacante malicioso obtener control del sistema con procesadores Intel.

Algunos de estos son tan graves como iniciar sesión con una contraseña incorrecta en el momento en que el equipo debe comprar la contraseña incorrecta con la correcta. Los datos se mueven por los diferentes buses de datos del procesador y es en ese punto donde pueden ser interceptados. Ahí es donde el atacante puede interceptar la contraseña correcta y acceder al equipo sin problemas.

“Encuentras fragmentos. Como si fuera a obtener un documento de papel a través de una trituradora y luego vuelves a unir las tiras” explica Herbert Bos, Profesor de Seguridad de Sistemas en la VU de Ámsterdam.

Intel habría tratado de ocultar esta vulnerabilidades

La Universidad ante el hallazgo de van Schaik, le mandaron comprar una muestra amplia de procesadores de todas las arquitecturas de Intel basadas en la litografía de 14nm. Se buscaba saber si todos eran vulnerables. Los test verificaron que procesadores de 2008 hasta la fecha actual eran vulnerables a este bug.

Evidentemente la Universidad informo a Intel de dicho descubrimiento para que pudieran mitigarlo o corregirlo. La compañía habría querido realizar un aporte de 100.000 dólares a condición de que los investigadores no dieran a conocer detalles sobre el problema. Esta restricción también impedía conocer que compañías de software eran avisadas del problema.

Según diferentes informaciones, Intel no habría emitido una notificación de las vulnerabilidades a Google o Mozilla. Una desinformación bastante grave, ya que son muy importantes en el sector tecnológico. La VU de Ámsterdam se planto y obligo a Intel a ponerse las pilas para solventar el problema. Se le notifico que si en mayo no habían solucionado el problema y posteriormente informado del mismo, publicarían todos los datos. Herbert Bos explica que “si fuera por Intel, habrían querido esperar otros seis meses”

Fuente: NRC