Wi-Fi Protected Setup (WPS) es una tecnología que, a la vez que facilita la conexión entre dispositivos y el router, puede abrir una gran brecha de seguridad en nuestro router

Las vulnerabilidades tanto del software como del hardware son fallos que siempre están y estarán en cada elemento con un chip, y más si este está conectado a Internet. Es por eso que se puede decir que uno de los elementos más vulnerables de la red es el router y, actualmente, son imprescindibles en cada hogar, en cada empresa o espacio público de cualquier país.

Los routers de los usuarios son, en cierta manera, los más vulnerables de todos, ya que son cedidos por la compañía que se tenga contratada y no suelen ser los mejores del mercado y en muchas ocasiones no se actualizan debidamente. En este artículo vamos a tratar una de las vulnerabilidades más comunes en los routers de casa: la función WPS de los routers.

Índice de contenido

¿Que es el WPS?

Seguramente hayáis visto un pequeño botón en los routers con su logo o también lo habréis visto en la configuración del Wi-Fi de vuestro sistema operativo. WPS, o Wi-Fi Protected Setup, es un conjunto de mecanismos de seguridad que pretende solucionar un problema actualmente presente en el día a día, introducir la contraseña del router para conectarse a él. Con WPS, simplemente pulsando un botón o introduciendo un PIN, somos capaces de conectar un dispositivo que se encuentra en fase de autentificación directamente sin introducir la contraseña. Simple, pero vulnerable.

¿Cómo funciona?

Vamos a explicar un poco como funciona, sin entrar en demasiados detalles. Estos son los diferentes agentes o roles presentes en este sistema:

- ‘Enrollee’ es el dispositivo que se quiere conectar a la red y que no posee la configuración inalámbrica de la misma.

- ‘Registrar’ es el que provee la configuración de acceso inalámbrico al ‘enrollee’, es decir, el router.

- El ‘Access Point’ o ‘AP’ es el que ofrece una conexión inalámbrica libre al ‘enrolle’ para comunicar al ‘enrolle’ y al ‘registrar’. De esta manera, los dos pueden intercambiar mensajes para realizar el proceso de autentificación. En estos casos el ‘access point’ suele ser el mismo router.

Podemos distinguir tres tipos de autentificación mediante WPS:

- Push Button Connect o ‘PBC’: En este caso, el usuario tiene que pulsar tanto en el ‘enrolle’ como en el ‘registrar’ un botón, que podrá ser físico o virtual. Por ejemplo, un móvil intenta conectarse a un router, y en el móvil se pulsa la opción WPS (botón virtual del ‘enrollee’) y en el router el botón WPS (botón físico del ‘registrar’)

- PIN: En este caso, el usuario tiene que introducir un PIN de 8 dígitos, y se pueden distinguir dos tipos:

- Interno: En este caso, el ‘enrolle’ provee un PIN y se tiene que introducir en el ‘registrar’, es decir, el PIN se introduce en la interfaz web del router.

- Externo: En este caso, el ‘registrar’ posee un PIN y se tiene que introducir en el ‘enrollee’. Este PIN suele estar apuntado en la parte trasera del ‘registrar’, es decir, detrás del router.

Cómo se puede vulnerar el sistema

Como podemos deducir, los métodos PBC y el de PIN interno son los más difíciles de vulnerar, ya que hay que tener acceso físico al ‘registrar’ para pulsar el botón, sea físico o virtual, o introducir el PIN. Pero en el caso del PIN externo, solo hay que introducir el PIN que posee el ‘registrar’. Supuestamente, tenemos que consultar este PIN en el ‘registrar’, pero también hay otra manera de adivinar el PIN, con el simple método de prueba y error; es decir, haciendo un ataque de fuerza bruta al router intentando diferentes posibilidades de PIN posibles.

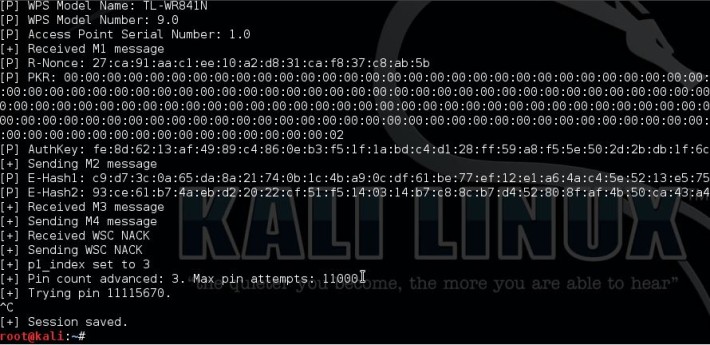

El problema es, ¿cuánto se puede tardar en vulnerar el sistema? En un caso normal, unas 4 horas de máximo. Este método tiene una segunda vulnerabilidad, la autentificación del PIN se divide en dos fases. Como hemos dicho antes, el PIN del WPS posee 8 dígitos, aunque realmente son 7 dígitos de PIN y el último dígito es un checksum, un número que es el resultante de una operación con los otros 7 dígitos. El tiempo que pasa entre enviar un posible PIN al router y la respuesta suele ser de 1,3 segundos.

En la primera fase de autentificación, se comprueba la veracidad de los primeros 4 dígitos, y en la segunda fase los últimos 3 dígitos más el checksum. Si el PIN se comprobara en una única fase, los 7 dígitos y el checksum a la vez, habría 10^8 posibles números PIN, es decir, 100.000.000 números posibles; pero, al autentificar en dos fases, la comprobación se reduce a 10^4 + 10^4 posibilidades; es decir, solamente 20.000 posibles números PIN. En un caso normal de ataque de fuerza bruta puede tardar menos de 4 horas, aunque normalmente se suele tardar la mitad o menos.

Cómo desactivar esta función en nuestro router

Sabiendo lo fácil que es vulnerar la seguridad de nuestra red, lo mejor que podemos hacer para evitar que accedan a nuestra red es deshabilitar esta función en nuestro router. Tenemos que tener un dispositivo conectado al mismo y acceder a la puerta de enlace del mismo; es decir, al router y deshabilitar esta función. Para ello, vamos a seguir los siguientes pasos:

- En Windows, hacemos la combinación de teclas Windows + R y en la ventana que aparece introducimos ‘cmd’. En el caso de macOS o en sistemas GNU/Linux debemos entrar en el terminal.

- Escribimos ‘ipconfig’ en el caso de Windows o ‘ifconfig’, en el caso de macOS y GNU/Linux y presionamos ‘enter’.Entre todos los datos que se nos ofrece, debemos observar un apartado que suele llamarse ‘Puerta de enlace predeterminada’ o ‘Gateway’, aparece una dirección IP al estilo ‘192.168.0.1’.

- Introducimos esa dirección IP en el navegador y entramos a la página de configuración del router. Nos pedirá un usuario y una contraseña que se puede buscar en Internet, ya que se suelen usar unas por defecto. Buscar en Google el modelo de vuestro router junto con la compañía para saber cuáles son las credenciales de acceso.

- Finalmente, buscamos la opción WPS entre los menús del router y la desactivamos.

Conclusión

El WPS, aun estando presente en los routers actuales y viniendo activado en la mayoría de ellos, es uno de los agujeros de seguridad más grandes de nuestros routers, y se debería desactivar nada más ponerlo en marcha. Además, siempre es aconsejable activar más medidas de seguridad, como ocultar el SSID de nuestra conexión Wi-Fi, activar un filtro de MACs para solo permitir que ciertos dispositivos concretados por nosotros se conecten a nuestro router, cambiarle la contraseña y el SSID que trae por defecto, etc. Tenemos que tener en cuenta que el router es la boca de entrada de todo el Internet de nuestra casa, y debe ser el elemento más seguro de nuestra red.